Equipements – M2M

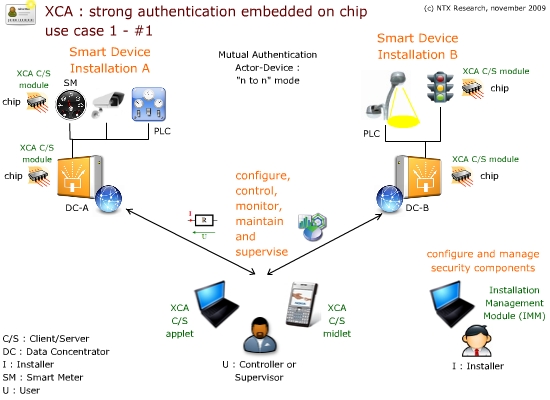

Les réseaux intelligents se développent : smart grid, smart meters, l’Internet des objets. Les équipements doivent communiquer entre eux, et les personnels responsables de la maintenance et de la supervision doivent accéder à ces équipements. La gestion à distance permet des gains de productivité considérables. Elle doit être sécurisée par un contrôle d’accès renforcé et une authentification des personnels comme des machines.

Les réseaux intelligents se développent : smart grid, smart meters, l’Internet des objets. Les équipements doivent communiquer entre eux, et les personnels responsables de la maintenance et de la supervision doivent accéder à ces équipements. La gestion à distance permet des gains de productivité considérables. Elle doit être sécurisée par un contrôle d’accès renforcé et une authentification des personnels comme des machines.

La technologie XC apporte l’authentification (XCA) et le chiffrement (XCC) dans un environnement de réseaux maillés n to n.

« Des scientifiques de l’Institut Fraunhofer sont convaincus qu’une meilleure utilisation des technologies de l’information et de la communication permettrait d’économiser de l’énergie. Pour cela, les consommateurs doivent être informés en temps réel sur leur consommation d’énergie et pouvoir agir en conséquence sur leurs appareils de chez eux, mais également à distance. Un tel contrôle de sa consommation se fera grâce à de nouveaux compteurs d’électricité plus intelligents, appelés « Smart Meter« . » [Philippe Rault, ADIT]

Pour empêcher toute fraude et malveillance, la solution d’authentification XCA permet l’authentification mutuelle du compteur électrique et de son utilisateur légitime. Cette authentification est à la fois sûre, simple et peu coûteuse.

Contrôle d’ouverture des véhicules / Car Access

« Les clés à ouverture centralisée se sont depuis longtemps largement démocratisées dans le domaine de l’automobile. Un luxe dont aucun conducteur ne pourrait plus se passer. Pourtant le système inclus dans les clés comporte de nombreuses failles de conception. En effet, certaines méthodes de vols de voitures consistent aujourd’hui à enregistrer le signal émis par la clé d’origine et à le transférer dans une clé factice. Les constructeurs automobiles ont certes mis au point des algorithmes protégeant l’information contenue dans le signal, seulement ceux-ci ne sont pas assez puissants. Ainsi des informaticiens peu scrupuleux réussissent à cracker les codes dans un délai minimum de 1 ou 2 ans. Alerté par le phénomène, les constructeurs automobiles s’efforcent de recréer de nouveaux algorithmes plus sûrs mais tout de même inspirés des prédécesseurs. C’est là où réside le problème ; en effet, les algorithmes développés sont toujours symétriques ; autrement dit, le code informatique protégeant la clé et la voiture sont identiques. Ainsi une fois l’algorithme piraté, la clé factice donne accès à toutes les voitures issues de la ligne de production. » [Philippe Rault, ADIT]

« Les clés à ouverture centralisée se sont depuis longtemps largement démocratisées dans le domaine de l’automobile. Un luxe dont aucun conducteur ne pourrait plus se passer. Pourtant le système inclus dans les clés comporte de nombreuses failles de conception. En effet, certaines méthodes de vols de voitures consistent aujourd’hui à enregistrer le signal émis par la clé d’origine et à le transférer dans une clé factice. Les constructeurs automobiles ont certes mis au point des algorithmes protégeant l’information contenue dans le signal, seulement ceux-ci ne sont pas assez puissants. Ainsi des informaticiens peu scrupuleux réussissent à cracker les codes dans un délai minimum de 1 ou 2 ans. Alerté par le phénomène, les constructeurs automobiles s’efforcent de recréer de nouveaux algorithmes plus sûrs mais tout de même inspirés des prédécesseurs. C’est là où réside le problème ; en effet, les algorithmes développés sont toujours symétriques ; autrement dit, le code informatique protégeant la clé et la voiture sont identiques. Ainsi une fois l’algorithme piraté, la clé factice donne accès à toutes les voitures issues de la ligne de production. » [Philippe Rault, ADIT]

La technologie di-symétrique XC, fondée sur les tables de codages, permet d’éviter tout risque systémique en distribuant autant d’algorithmes pseudo-aléatoires que de véhicules. La cryptanalyse est non seulement difficile mais elle ne peut au mieux concerner qu’un seul véhicule à la fois. Tout le travail de piratage est à refaire pour un autre véhicule. Des mots de passe à usage unique (OTP) circulent entre le véhicule et sa clé, sans possibilité de re-jeu. Quant à la consommation, elle est très faible et compatible avec des microcontroleurs et des batteries à bas coût. La solution XCA peut également renforcer la sécurité de l’anti-démarrage codé.

Quelques réflexions sur le sujet

« La plupart des processeurs ne sont pas dans les ordinateurs ou ordinateurs portables, mais dans les systèmes embarqués ; on en trouve ainsi environ 70 dans une voiture de gamme moyenne. La nouveauté dans ce domaine technologique est que ces systèmes embarqués vont être reliés les uns aux autres. Ils vont non seulement collecter et traiter les données localement, mais également apprendre à gérer l’information, communiquer avec d’autres systèmes embarqués ou avec un ordinateur central. Ils feront partie du cyberespace et formeront les nouveaux systèmes physiques computationels (CPS). Il s’agit de la fusion entre le monde physique réel et le monde virtuel. »

« En effet, la tendance actuelle est de mettre de plus en plus en réseau tout ce qui touche à l’électronique grand public, depuis la Playstation en passant par les Smartphones jusqu’à l’iPad. Les systèmes physiques computationels permettent l’émergence d’une toute nouvelle gamme d’applications industrielles à fort potentiel économique, comme des systèmes logistiques autonomes, de nouveaux systèmes de contrôle du trafic, ou encore des réseaux électriques intelligents. La proportion des logiciels portés sur l’innovation et la création de valeur ajoutée augmente, en même temps que les normes et les exigences sur la sécurité. » [Bastien Gailleton, ADIT]

Pour des réseaux réellement « intelligents » …

… permettant aux consommateurs de maîtriser leur consommation.

« Confrontés au renchérissement des ressources naturelles (les tarifs du gaz ont augmenté de 20 % depuis 2010, ceux de l’électricité pourraient exploser de +18 % d’ici 2015, tandis que les tarifs de l’eau ont progressé de +29 % en 10 ans) et dans un souci de préservation de la ressource, les consommateurs aspirent à mieux maîtriser leur consommation. Il est impératif que les compteurs communicants, pour l’énergie ou l’eau, dont le déploiement est exigé par l’Europe, permettent aux consommateurs de connaître gratuitement, avec précision et dans leurs lieux de vie, leur consommation effective, en temps réel, pour, le cas échéant, adapter leur comportement et réduire leur facture. » [Le Pacte Consumériste, UFC Que Choisir]